Man hat festgestellt, dass derzeit eine neue Art von Ransomware namens „Scarab Ransomware“ in großer Zahl verteilt wird. Diese Ransomware wird durch eine Malspam-Kampagne verteilt, die das Necurs-Botnet dafür eingesetzt, um das durchzuziehen. Obwohl keine genauen Zahl vorliegen, weiß man, dass bislang auf diese Weise mehr als 10 Millionen bösartige verschickt wurden, und diese Zahl weiter ansteigt. Die Cyber-Kriminellen, die hinter diesem Virus stecken, verschickten innerhalb von nur vier Stunden mehr als 3 Millionen E-Mails. Das ist wirklich beeindruckend. Basierend auf der Art, wie er verteilt wird, erinnert dieser Virus irgendwie an den Jaff-Erpressungstrojaner.

Scarab Ransomware Schnelle Links

- Das macht die Scarab Ransomware so besonders

- Versionen des Scarab-Virus

- So geht man mit Viren wie Scarab/Scarabey um

- Programme zur automatischen Entfernung von Malware

- Wie entferne ich Scarab-Ransomware mit einer Systemwiederherstellung?

- Schritt 1. Starten Sie Ihren Computer im abgesicherten Modus mit Eingabeaufforderung neu.

- Shritt 2. Schließen Sie die Entfernung von Amnesia ab.

- Shritt 3. Stellen Sie die von Bomber betroffenen Dateien mit Hilfe einer Volumenschattenkopie wieder her

(Win)

Hinweis: Spyhunter findet Parasiten wie Scarab-Ransomware und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Hinweis: Combo Cleaner findet Parasiten wie Scarab-Ransomware und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar,

Das macht die Scarab Ransomware so besonders

Wenn Sie jetzt denken, Scarab Ransomware wäre etwas Neues, dann liegen Sie daneben: Der Cybersecurity-Forscher Michael Gillespie hat sie bereits im Juni entdeckt. Warum also berichten wir erst jetzt – Monate nach der Entdeckung – darüber? Vor allem wegen der Tatsache, dass der Schädling bis dato nicht sonderlich aktiv war. Jetzt wurde er ein wenig modifiziert und die endgültige Version ist noch gefährlicher.

Was die Verteilung anbelangt: Die Nutzlast dieses Virus kommt als E-Mail-Anhang mit dem Betreff „Gescannt durch * zufälliger Firmenname *“. Mit hoher Wahrscheinlichkeit sind mehrere Bilder und eine ZIP-Datei an die Mail angehängt. Benutzer müssen nur die angehängte ZIP-Datei öffnen, um sich zu infizieren. Anschließend wird automatisch die Payload auf dem Computer abgelegt und schädliche Dateien werden heruntergeladen.

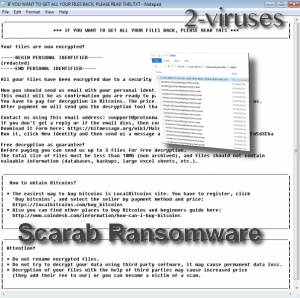

Sobald der Scarab-Virus drin ist, startet automatisch die Verschlüsselung. Die eindeutige Dateiendung [[email protected]] .scarab wird ans Ende aller persönlichen Dateien hinzugefügt und macht sie somit wertlos. Man weiß nicht, welche Verschlüsselung Scarab einsetzt, aber so oder so, es gibt im Moment kein Werkzeug, um diese Dateien zu entschlüsseln.

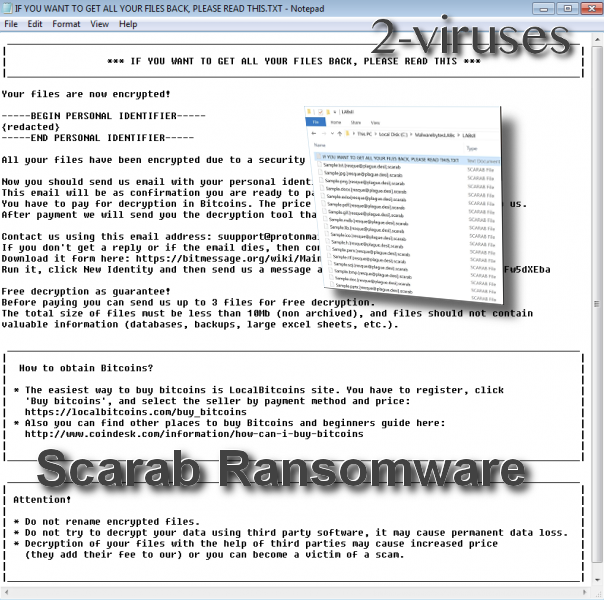

Wie üblich, erstellt die Scarab-Ransomware nach der Verschlüsselung eine Lösegeldforderung namens „WENN SIE ALLE IHRE DATEIEN ZURÜCK BEKOMMEN MÖCHTEN WOLLEN, LESEN SIE BITTE DIESEN.TXT“ und legt sie in jedem Ordner mit verschlüsselten Dateien ab sowie auf dem Desktop. Originaltext der Lösegeldforderung:

*** WENN SIE ALLE IHRE DATEIEN ZURÜCK BEKOMMEN MÖCHTEN, LESEN SIE BITTE DIES ***

Ihre Dateien sind nun verschlüsselt!

Alle Dateien wurden durch ein Sicherheitsproblem auf Ihrem PC verschlüsselt.

Jetzt sollten Sie uns eine E-Mail mit Ihrer persönlichen Kennung schicken.

Diese E-Mail dient als Bestätigung, dass Sie bereit sind, für den Dechiffrierschlüssel zu bezahlen.

Sie müssen für die Entschlüsselung in Bitcoins bezahlen. Der Preis hängt davon ab, wie schnell Sie uns schreiben.

Nach Zahlungseingang senden wir Ihnen das Entschlüsselung-Tool zu, das alle Ihre Dateien entschlüsseln wird.

Kontaktieren Sie uns über diese E-Mail-Adresse: [email protected]

Kostenlose Entschlüsselung als Garantie!

Bevor Sie bezahlen, können Sie uns für eine kostenlose Entschlüsselung bis zu 3 Dateien senden.

Die Gesamtgröße der Dateien muss kleiner als 10 Mb sein (unkomprimiert) und die Dateien sollten keine

wertvollen Informationen (Datenbanken, Backups, große Excel-Sheets, etc.) enthalten.

| Wie erhält man Bitcoins?

| * Der einfachste Weg, um Bitcoins kaufen, ist die Webseite LocalBitcoins. Sie müssen sich registrieren, dann klicken Sie auf

| ‘Bitcoins kaufen‘ und wählen den Verkäufer nach Zahlungsmethode und Preis:

| hxxps://localbitcoins.com/buy_bitcoins

| * Sie können auch an anderen Orten Bitcoins kaufen. Eine Anleitung für Anfänger gibt es hier:

| hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins

| Achtung!

| * Benennen Sie verschlüsselte Dateien nicht um.

| * Versuchen Sie nicht, Ihre Daten mit Software von Drittanbietern zu entschlüsseln, dies kann zu dauerhaften Datenverlust führen.

| * Die Entschlüsselung der Dateien mithilfe Dritter verursacht einen erhöhten Preis

| (Sie fügen deren Gebühr unserer hinzu) oder Sie können ein Opfer eines Betrugs werden.

Die noch nicht bekannte Methode dieses Erpressungstrojaners: Die Höhe des Lösegelds wird nicht genannt. Stattdessen werden die Opfer darüber aufgeklärt, dass die Höhe des Lösegelds direkt davon abhänge, wie schnell sie sich per E-Mail an [email protected] wenden.

Wir empfehlen nicht, um das zu tun, weil Sie schlichtweg übers Ohr gehauen werden könnten. Uns sind mehrere Fälle bekannt, in denen die Nutzer nach Zahlung des Lösegeldes nichts mehr von den Erpressern gehört haben.

Dieser Virus wurde zuerst im Juni 2017 entdeckt. Seitdem war er aktiv. Die meisten Infektionen gab es im November. Anscheinend haben die Cyberkriminellen jedoch im Dezember 2017 ihre Taktik geändert und Scarab aktualisiert. Tatsächlich haben sie sogar den Namen ein wenig verändert: Jetzt hört der Virus auf den Namen Scarabey. Anscheinend ist diese neue Version des berühmt-berüchtigten Virus speziell auf ein Russisch sprechendes Publikum ausgerichtet.

Beide Viren sind jedoch fast identisch, außer Name, Dateinamen und Lösegeldforderung, die im Falle von Scarabey in russischer Sprache geschrieben ist. Anscheinend wurde auch der Scarab-Virus auch von jemandem geschrieben, der Russisch als Muttersprache spricht und mit einigen grammatikalischen Fehlern ins Englische übersetzt. Dies ist die russische Version der Lösegeldforderung ins Deutsche übersetzt:

Guten Tag. Ihr Computer wurde mit Scarabey infiziert. Alle Daten wurden mit einem eindeutigen Schlüssel verschlüsselt, der nur uns zur Verfügung steht.

Ohne den eindeutigen Schlüssel können die Dateien nicht wiederhergestellt werden.

Alle 24 Stunden werden 24 Dateien gelöscht. (Wir haben Kopien davon)

Wenn Sie nicht innerhalb von 72 Stunden das Entschlüsselungsprogramm ausführen, werden alle Dateien auf dem Computer vollständig gelöscht, ohne die Möglichkeit der Wiederherstellung.

Lesen Sie sorgfältig weiter, wie Sie alle verschlüsselten Daten wiederherstellen können.

Außerdem wurde die in der Scarabey-Version nach der Verschlüsselung hinzugefügte Dateiendung ein wenig verkürzt: Sie lautet jetzt nur „scarab“ statt „[[email protected]] .scarab“.

Versionen des Scarab-Virus

|

Variantenname |

Release-Datum |

Dateiendung |

|

Dekryptor |

|---|---|---|---|---|

|

Scarab Locker Original |

|

.scarab |

JA |

|

|

Scorpio |

|

.[[email protected]].Scorpio |

||

|

Jackie |

|

|||

|

Russischer (Scarabey) Primärquelle |

|

.scarab |

||

|

Entschlüsselt |

|

[email protected],. decryptsairmail.cc,[email protected] (April 10),[email protected] (24. April),[email protected] (24. April),[email protected] (April 26),[email protected] (27. April),[email protected] (20. Mai),[email protected] (31. Mai). [email protected] (11.), [email protected] (12 Juni),[email protected] (13. Juni) |

[email protected], [email protected] (April 10), [email protected] & [email protected] (24. April), [email protected] & [email protected] (24. April), [email protected] (26 April), [email protected] (27. April), [email protected] (30. April), [email protected] () 20. Mai), [email protected] (31. Mai), [email protected] (11.), [email protected] (12 Juni), [email protected] (13. Juni) |

Ja (wenn bis 18. Juni entschlüsselt) |

|

Crypto |

|

.crypto |

||

|

Amnesia |

|

.Amnesia,[email protected] (8. Mai) |

WESTLAN@PROTONMAIL. CH, [email protected] (April 10), [email protected] (18. Mai), [email protected] (28. Mai), [email protected] (8. Mai) |

Ja (wenn bis 18. Juni entschlüsselt) |

|

Please |

|

.please, .red |

||

|

.xtbl |

JA |

||

|

Oblivion |

|

.Oblivion |

[email protected] [email protected] https://t.me/oblivionhelp |

|

|

.horsia @ airmail.cc |

JA |

||

|

Walker |

|

.JohnnieWalker |

JA |

|

|

Osk |

|

.osk |

||

|

.REBUS |

|||

|

.DiskDoctor |

JA |

||

|

Danger (ursprüngliche Quelle) |

|

.fastsupport @ xmpp.jp .fastrecovery @ xmpp.jp |

[email protected], https://www.xmpp.jp |

|

|

Crypt000 |

|

.crypt000 .CRYPT000 |

||

|

Bitcoin |

|

.Bitcoin |

||

|

Bomber (ursprüngliche Quelle) |

|

.bomber, .bomber_test_build (18. Juni) |

[email protected], [email protected], [email protected], http://bitmsg.me, [email protected] (18. Juni) |

|

|

Leen |

|

.leen |

||

|

JungleSec |

|

.Jungle@anonymousspechcom |

||

|

Recme |

|

.recme |

So geht man mit Viren wie Scarab/Scarabey um

Der beste Weg, um mit einem Erpressungstrojaner fertig zu werden, ist es normalerweise, Ihren Computer in einen früheren Zustand zu versetzen. Allerdings ist das hier nicht möglich weil Scarab einen Befehl ausführt, der die Recovery-Funktion von Windows deaktiviert. Das bedeutet, dass er nur den Weg gibt, die Dateien aus einem Back-up wiederherzustellen, das auf einer externen Festplatte oder in der Cloud abgespeichert wurde. Befolgen Sie dazu unsere Anleitung zur Systemwiederherstellung. Wenn Sie jedoch kein Back-up besitzen, dann ist diese Aktion nicht möglich.

Obwohl sich der Scarab-Erpressungstrojaner nach der Verschlüsselung automatisch deinstallieren sollte, besteht die Wahrscheinlichkeit, dass einige schädliche Dateien mit dieser Infektion auf Ihrem Computer zurückbleiben. Natürlich müssen diese Dateien entfernt werden. Der beste Weg dazu ist es, sich eine zuverlässige Anti-Malware-Anwendung, wie zum Beispiel Spyhunter herunterzuladen und Ihren Computer damit zu scannen. Jedes dieser Tools beseitigt automatisch alle bösartigen Anwendungen von Ihrem Computer und schützt das System künftig vor ähnlichen Viren.

Bitte beachten Sie, dass kein Anti-Malware-Tool in der Lage ist, Dateien zu entschlüsseln, die von der Scarab Ransomware gesperrt wurden. Anti-Malware-Tools können nur dazu verwendet werden, um schädliche Dateien von einem System zu entfernen.

Programme zur automatischen Entfernung von Malware

(Win)

Hinweis: Spyhunter findet Parasiten wie Scarab Ransomware und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Hinweis: Combo Cleaner findet Parasiten wie Scarab Ransomware und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar,

Wie entferne ich Scarab-Ransomware mit einer Systemwiederherstellung?

Schritt 1. Starten Sie Ihren Computer im abgesicherten Modus mit Eingabeaufforderung neu.

für Windows 7 / Vista/ XP

- Start → Herunterfahren → Neu starten → OK.

- Drücken Sie immer wieder die F8-Taste, bis das Fenster mit den Erweiterten Startoptionen erscheint.

- Wählen Sie den abgesicherten Modus mit Eingabeaufforderung.

für Windows 8 / 10

- Klicken Sie am Windows-Sperrbildschirm auf Ein/Aus. Halten Sie danach die Umschalttaste gedrückt und klicken Sie auf Neu starten.

- Wählen Sie Problembehandlung → Erweiterte Optionen → Windows-Starteinstellungen und klicken Sie dort auf Neu starten.

- Wählen Sie, nachdem das System geladen wurde, in den Starteinstellungen den abgesicherten Modus mit Eingabeaufforderung.

Stellen Sie Ihre Systemdateien und Einstellungen wieder her.

- Nach der Eingabeaufforderungsmodus geladen wurde, geben Sie cc restore ein und drücken Sie Enter.

- Geben Sie danach rstrui.exe ein und drücken Sie erneut Enter.

- Klicken Sie im nächsten Fenster auf „Weiter“.

- Wählen Sie einen verfügbaren Wiederherstellungspunkt aus, der vor dem Zeitpunkt, an dem Scarab Ransomware in Ihr System gelangte, liegt, und klicken Sie auf „Weiter“

- Um die Systemwiederherstellung zu starten, klicken Sie auf „Ja“.

Shritt 2. Schließen Sie die Entfernung von Amnesia ab.

Nachdem Sie Ihr System wiederhergestellt haben, empfehlen wir Ihnen, Ihren Computer mit einem Anti-Malware Programm, wie Spyhunter, zu scannen und alle betrügerischen Dateien, die mit Bitcoin in Verbindung stehen, zu entfernen.

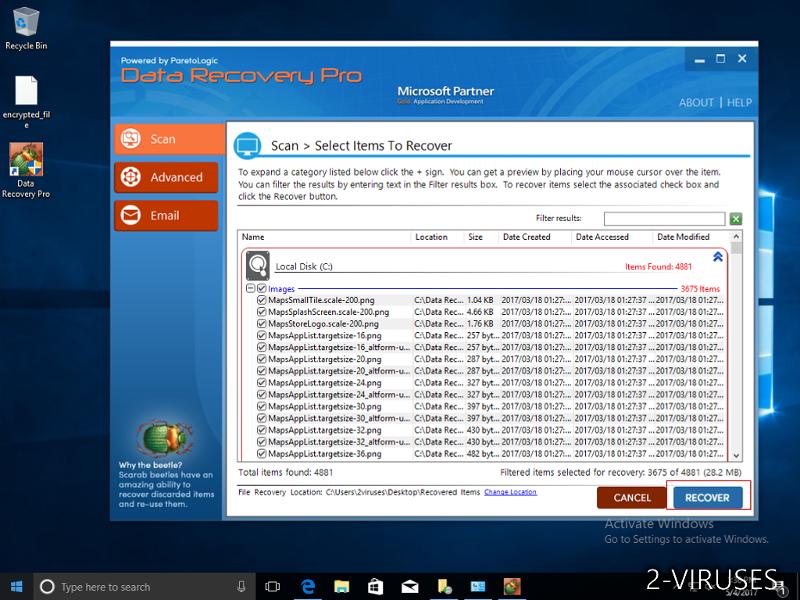

Shritt 3. Stellen Sie die von Bomber betroffenen Dateien mit Hilfe einer Volumenschattenkopie wieder her

Falls Sie die Wiederherstellungsoption Ihres Betriebssystems nicht nutzen, besteht die Möglichkeit, Schattenkopie-Snapshots zu verwenden. Sie speichern Kopien Ihrer Dateien zum Zeitpunkt, an dem der Schnappschuss der Systemwiederherstellung erstellt wird. Normalerweise versucht Crypt000, alle vorhandenen Volumenschattenkopien zu löschen, weshalb diese Methode eventuell nicht auf allen Computern funktioniert. Das Schurkenprogramm könnte mit seinem Versuch aber scheitern.

Volumenschattenkopien stehen nur in Windows XP Service Pack 2, Windows Vista, Windows 7 und Windows 8 zur Verfügung. Es gibt zwei Möglichkeiten, um Ihre Dateien per Volumenschattenkopie wiederherzustellen: die Windows-Vorgängerversionen oder den Shadow Explorer.

a) Windows-VorgängerversionenKlicken Sie mit der rechten Maustaste auf eine verschlüsselte Datei und wählen Sie Eigenschaften > Vorgängerversionen (Karteireiter). Jetzt sehen Sie alle verfügbaren Kopien dieser Datei und den Zeitpunkt, an dem die Volumenschattenkopie gespeichert wurde. Wählen Sie die Version der Datei, die Sie wiederherstellen möchten, und klicken Sie auf „Kopieren“, falls Sie sie in einem bestimmten Verzeichnis speichern möchten, oder auf „Wiederherstellen“, falls Sie die bestehende, verschlüsselte Datei ersetzen möchten. Falls Sie sich zuerst den Inhalt der Datei ansehen möchten, klicken Sie auf „Öffnen“.

b) Shadow Explorer

Der Shadow Explorer ist ein Programm, das online kostenlos zur Verfügung steht. Sie können entweder eine Vollversion oder eine portierbare Version des Shadow Explorers herunterladen. Öffnen Sie das Programm. Wählen Sie in der obere linken Ecke das Laufwerk, auf dem sich die Datei, nach der Sie suchen, befindet. Jetzt sehen Sie alle Ordner dieses Laufwerks. Um einen ganzen Ordner wiederherzustellen, klicken Sie mit der rechten Maustaste darauf und wählen Sie „Exportieren“. Wählen Sie danach aus, wo der Ordner gespeichert werden soll.

Anmerkung: In vielen Fällen ist es leider nicht möglich, Dateien, die mit modernen Ransomwares infiziert wurden, wiederherzustellen. Ich rate Ihnen daher, vorbeugend eine gute Cloud-Backup-Software zu verwenden. Wir empfehlen Ihnen Carbonite, BackBlaze, CrashPlan oder Mozy Home.