Bei der Ransomware OpJerusalem alias JCry handelt es sich um einen Kryptovirus, der am 2. März 2019 viele bekannte israelische Websites attackiert hatte, bevor Cyber-Security-Experten ihn stoppten. Bei dem Angriff wurden Domains übernommen, von denen aus dann Fake-Updates für Adobe Flash verteilt wurden, die einen Ransomware-Installer enthielten. Glücklicherweise wurde ein Fehler im Programmcode gemacht, und Tausende potenzieller Opfer landeten einfach auf einer Defacement-Seite mit großen roten Buchstaben: „Jerusalem ist die Hauptstadt Palästinas #OpJerusalem“. Trotz des fehlgeschlagenen Verbreitungsversuchs funktioniert die OpJerusalem-Ransomware an sich sehr gut und hätte bei zahlreichen Windows-Benutzern viel Schaden anrichten können.

Jcry Ransomware Schnelle Links

- Was ist die JCry-Ransomware?

- Wie verbreitet sich der JCry-Virus?

- So entfernen Sie die JCry-Ransomware

- Programme zur automatischen Entfernung von Malware

- Wie entferne ich JCry ransomware mit einer Systemwiederherstellung?

- Schritt 1. Starten Sie Ihren Computer im abgesicherten Modus mit Eingabeaufforderung neu.

- Shritt 2. Schließen Sie die Entfernung von JCry ransomware ab.

- Shritt 3. Stellen Sie die von JCry ransomware betroffenen Dateien mit Hilfe einer Volumenschattenkopie wieder her

(Win)

Hinweis: Spyhunter findet Parasiten wie JCry ransomware und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Hinweis: Combo Cleaner findet Parasiten wie JCry ransomware und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar,

Malware-Experten haben den OpJerusalem-Virus genauer untersucht. Die Analyse des Viren-Samples zeigte auf, mit welchen Folgen die Opfer sich herumschlagen hätten müssen, wenn wenn der Angriff der Kriminellen wie geplant vor sich gegangen wäre. Der untersuchte Schädling legte das typische Verhalten eines Erpressungstrojaners an den Tag, genau wie: Frendi, Borontok, PewCrypt. Ebenso gab es keine Überraschungen hinsichtlich unbekannter Features oder Fähigkeiten. Wenn Sie das vollständige Video einer Attacke durch JCry sehen möchten, können Sie den Cybersecurity-Spezialisten GrujaRS auf Twitter besuchen. Das Wichtigste über diesen Schädling erfahren Sie außerdem, wenn Sie diesen Artikel weiterlesen. Wenn Sie sich den JCry-Kryptovirus auf Ihrem System eingefangen haben, finden Sie am Ende des Artikels zudem Anweisungen zum Entfernen.

Was ist die JCry-Ransomware?

Wie Sie bereits aus der Einleitung wissen, handelt es sich bei der JCry-Ransomware um einen Kryptovirus, der als gefälschtes Update für Adobe Flash über Hunderte von infizierten israelischen Websites verbreitet werden und Windows-Benutzer angreifen sollte. Aufgrund eines Fehlers im Code hat er niemanden infiziert oder anderen Schaden zugefügt, außer den Betrieb einiger Websites für mehrere Stunden zu stören, bis er entfernt wurde. Trotz der fehlgeschlagenen Verteilung funktioniert der Schädling selbst ordnungsgemäß und weist alle für Ransomware typischen Merkmale auf. Wie der Scan auf Virustotal.com zeigt, wird der Schädling von Antiviren-Engines gut erkannt.

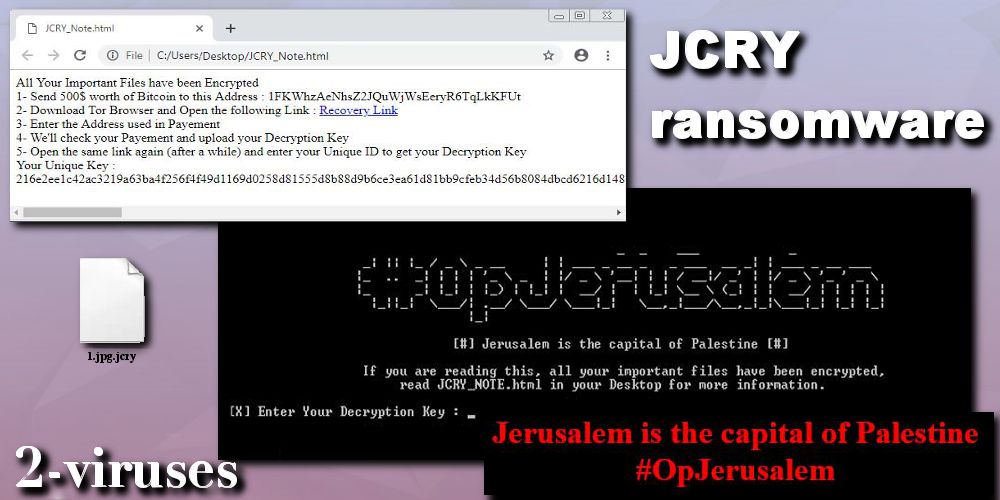

Falls die potenziellen Opfer die schädliche „flashplayer_install.exe“ geöffnet hätten, die von den Entwicklern der JCry-Ransomware auf so stümperhafte Weise verteilt wurde, wäre ihr Computer in wenigen Augenblicken von dem gierigen Virus kompromittiert worden. Alle privaten und beruflichen Dateien wären verschlüsselt und mit der Dateiendung ‚.jcry‘ versehen worden. Außerdem hätten die Erpresser ein Lösegeld in Höhe von $ 500 in der Kryptowährung Bitcoin im Austausch für den Dekryptor gefordert. Der OpJerusalem-Virus verwendet einen Symmetrischen AES-Algorithmus, d. h. nur die Hacker verfügen über den Code, der die Dateien wieder zugänglich machen kann.

Wegen dieser starken Verschlüsselung und weil es keinen offiziellen Dekryptor gibt, können die JCry-Macher ein ziemlich hohes Lösegeld verlangen. Die Lösegeld Forderung erscheint zunächst als Pop-up und später als HTML-Datei:

#OpJerusalem

[#] Jerusalem ist die Hauptstadt von Palästina [#]

Wenn Sie dies lesen, wurden alle Ihre wichtigen Dateien verschlüsselt.

Lesen Sie JCRY_NOTE.html auf Ihrem Desktop, um weitere Anweisungen zu erhalten.

[X] Geben Sie Ihren Dechiffrierschlüssel ein:

JCRY_Note.html

Alle Ihre wichtigen Dateien wurden verschlüsselt

1- Senden Sie einen Bitcoin im Wert von 500 $ an diese Adresse: 1FKWhzAeNhsZ2JQuWjWsEeryR6TqLkKFUt

2- Laden Sie den Tor-Browser herunter und öffnen Sie den folgenden Link: Recovery Link

3- Geben Sie die bei der Zahlung verwendete Adresse ein

4- Wir prüfen Ihre Zahlung und laden Ihren Dechiffrierschlüssel hoch

5- Öffnen Sie denselben Link erneut (nach einer Weile) und geben Sie Ihre eindeutige ID ein, um Ihren Dechiffrierschlüssel zu erhalten

Ihr eindeutiger Schlüssel:

Im Gegensatz zu anderen Schädlingen verwendet die JCry-Ransomware keine Kontakt-E-Mails, sondern leitet die Opfer zu einem Link im Tor-Netzwerk. Dor wurde eine Website eingerichtet, die angeblich prüft, ob Sie bezahlt haben, und Ihnen Ihren Dechiffrierschlüssel geben soll. Man weiß jedoch nie, ob Ihnen die Hacker tatsächlich einen Entsperr-Code schicken, da schlicht und ergreifend Dutzende Fälle gibt, in denen die Erpresser einfach das Lösegeld kassierten und dann nie mehr von sich hören ließen.

Wie verbreitet sich der JCry-Virus?

Derzeit ist nur eine Methode beaknnt, mit der der JCry-VIrus verbreitet wird: Die Infektion erfolgt über mehrere kompromittierte israelische Websites. Zum Glück wurde sie alle geschlossen. Damit konnte der Schädlingsverbreitung Einhalt geboten werden. Wie Bleepingcomputer.com berichtet, veränderten die Hacker den DNS-Eintrag eines bekannten Plug-ins von nagich.com, mit jeder unabhängig vom Design barrierefrei auf alle Websites zugreifen konnte. Die Schädlingsmacher manipulierten die Erweiterung so, dass der Schadcode statt des eigentlichen Plug-ins aufgerufen wurde. Wegen einer fehlerhaften „If-Anweisung“ lief der Programmcode aber nie bis zum Download-Link durch, weswegen die Attacke nie wie geplant ausgeführt wurde. Bei Ido Naor erfahren Sie mehr über den fehlgeschlagenen Angriff. Zwar ist die Verbreitungsmethode von des JCry-Erpressungstrojaners um einiges ausgefeilter als Malspam. Dennoch war der Fehler ziemlich dumm, der Tausenden Nutzern vor Schlimmerem bewahrte.

So entfernen Sie die JCry-Ransomware

Da der OpJerusalem-Virus ziemlich schnell entschärft wurde und es niemals zu erfolgreichen Angriffen auf Windows-Systeme oder dergleichen gekommen ist, müssen Sie sich wahrscheinlich keine Sorgen über schädliche Auswirkungen wie verschlüsselte Dateien und usw. machen. Wenn die JCry-Ransoware jedoch aus irgendeinem Grund in Ihren Computer gelangt ist und Ihre Daten die Endung .jcry tragen, dann müssen Sie folgende Maßnahmen ergreifen: Entfernen der Malware und Wiederherstellen der Dateien aus Backups. Wir zeigen Ihnen in der unten stehenden Anleitung, was Sie tun müssen.

Ransomware eliminiert man am besten mit einer speziellen Anti-Malware-Software, wie Reimage oder Spyhunter. Es reicht aus, einfach einen Scan mit diesen Sicherheitstools auszuführen. Dort werden alle gefundenen gefährlichen Dateien angezeigt und Sie erhalten weitere Erklärungen, wie Sie sie löschen können. Klicken Sie dazu einfach auf die Schaltfläche „Entfernen“. Wir empfehlen Ihnen dringend, Ihren PC mit den oben aufgeführten Programmen oder einem anderen Antivirenprogramm zu scannen, auch wenn Sie nicht mit der JCry-Ransomware infiziert waren. So können Sie sehen, dass Ihr System tatsächlich sicher ist und keine anderen Viren Ihr Windows schädigen.

Programme zur automatischen Entfernung von Malware

(Win)

Hinweis: Spyhunter findet Parasiten wie Jcry Ransomware und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Hinweis: Combo Cleaner findet Parasiten wie Jcry Ransomware und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar,

Wie entferne ich JCry ransomware mit einer Systemwiederherstellung?

Schritt 1. Starten Sie Ihren Computer im abgesicherten Modus mit Eingabeaufforderung neu.

für Windows 7 / Vista/ XP

- Start → Herunterfahren → Neu starten → OK.

- Drücken Sie immer wieder die F8-Taste, bis das Fenster mit den Erweiterten Startoptionen erscheint.

- Wählen Sie den abgesicherten Modus mit Eingabeaufforderung.

für Windows 8 / 10

- Klicken Sie am Windows-Sperrbildschirm auf Ein/Aus. Halten Sie danach die Umschalttaste gedrückt und klicken Sie auf Neu starten.

- Wählen Sie Problembehandlung → Erweiterte Optionen → Windows-Starteinstellungen und klicken Sie dort auf Neu starten.

- Wählen Sie, nachdem das System geladen wurde, in den Starteinstellungen den abgesicherten Modus mit Eingabeaufforderung.

Stellen Sie Ihre Systemdateien und Einstellungen wieder her.

- Nach der Eingabeaufforderungsmodus geladen wurde, geben Sie cc restore ein und drücken Sie Enter.

- Geben Sie danach rstrui.exe ein und drücken Sie erneut Enter.

- Klicken Sie im nächsten Fenster auf „Weiter“.

- Wählen Sie einen verfügbaren Wiederherstellungspunkt aus, der vor dem Zeitpunkt, an dem OpJerusalem in Ihr System gelangte, liegt, und klicken Sie auf „Weiter“

- Um die Systemwiederherstellung zu starten, klicken Sie auf „Ja“.

Shritt 2. Schließen Sie die Entfernung von JCry ransomware ab.

Nachdem Sie Ihr System wiederhergestellt haben, empfehlen wir Ihnen, Ihren Computer mit einem Anti-Malware Programm, wie Spyhunter, zu scannen und alle betrügerischen Dateien, die mit OpJerusalem in Verbindung stehen, zu entfernen.

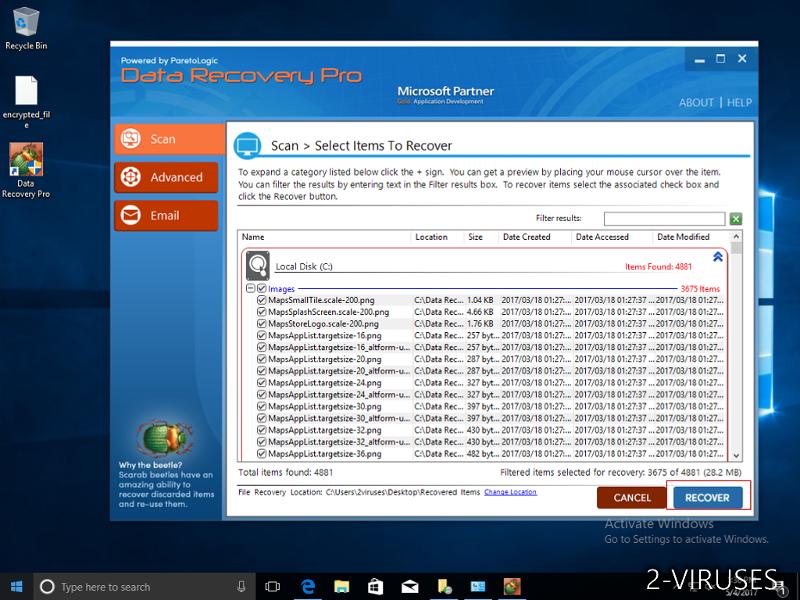

Shritt 3. Stellen Sie die von JCry ransomware betroffenen Dateien mit Hilfe einer Volumenschattenkopie wieder her

Falls Sie die Wiederherstellungsoption Ihres Betriebssystems nicht nutzen, besteht die Möglichkeit, Schattenkopie-Snapshots zu verwenden. Sie speichern Kopien Ihrer Dateien zum Zeitpunkt, an dem der Schnappschuss der Systemwiederherstellung erstellt wird. Normalerweise versucht OpJerusalem, alle vorhandenen Volumenschattenkopien zu löschen, weshalb diese Methode eventuell nicht auf allen Computern funktioniert. Das Schurkenprogramm könnte mit seinem Versuch aber scheitern.

Volumenschattenkopien stehen nur in Windows XP Service Pack 2, Windows Vista, Windows 7 und Windows 8 zur Verfügung. Es gibt zwei Möglichkeiten, um Ihre Dateien per Volumenschattenkopie wiederherzustellen: die Windows-Vorgängerversionen oder den Shadow Explorer.

a) Windows-VorgängerversionenKlicken Sie mit der rechten Maustaste auf eine verschlüsselte Datei und wählen Sie Eigenschaften > Vorgängerversionen (Karteireiter). Jetzt sehen Sie alle verfügbaren Kopien dieser Datei und den Zeitpunkt, an dem die Volumenschattenkopie gespeichert wurde. Wählen Sie die Version der Datei, die Sie wiederherstellen möchten, und klicken Sie auf „Kopieren“, falls Sie sie in einem bestimmten Verzeichnis speichern möchten, oder auf „Wiederherstellen“, falls Sie die bestehende, verschlüsselte Datei ersetzen möchten. Falls Sie sich zuerst den Inhalt der Datei ansehen möchten, klicken Sie auf „Öffnen“.

b) Shadow Explorer

Der Shadow Explorer ist ein Programm, das online kostenlos zur Verfügung steht. Sie können entweder eine Vollversion oder eine portierbare Version des Shadow Explorers herunterladen. Öffnen Sie das Programm. Wählen Sie in der obere linken Ecke das Laufwerk, auf dem sich die Datei, nach der Sie suchen, befindet. Jetzt sehen Sie alle Ordner dieses Laufwerks. Um einen ganzen Ordner wiederherzustellen, klicken Sie mit der rechten Maustaste darauf und wählen Sie „Exportieren“. Wählen Sie danach aus, wo der Ordner gespeichert werden soll.

Anmerkung: In vielen Fällen ist es leider nicht möglich, Dateien, die mit modernen Ransomwares infiziert wurden, wiederherzustellen. Ich rate Ihnen daher, vorbeugend eine gute Cloud-Backup-Software zu verwenden. Wir empfehlen Ihnen Carbonite, BackBlaze, CrashPlan oder Mozy Home.