Der Name Ghost-Ransomware hört sich nach einem Schädling an, der alles unternimmt, um sich vor seinem Opfer zu verstecken, und der wie ein echtes unsichtbares Gespenst Schaden anrichtet. Dem ist jedoch nicht so. Beim Gespenst, von dem hier die Rede ist, handelt es sich um einen Kryptovirus. In der Malware-Welt gehören Erpressungstrojaner und Scareware untrennbar zusammen. Konkret bedeutet das, dass sie auf visuelle Methoden setzen, um die Opfer zum Zahlen zu bringen. Das ist auch der Hauptzweck dieser Schädlinge.

Ghost Ransomware Schnelle Links

- So arbeitet der Ghost-Virus

- So wird die Ghost-Ransomware verteilt

- Ghost-Virus löschen und verschlüsselte Dateien wiederherstellen

- Programme zur automatischen Entfernung von Malware

- Wie entferne ich Ghost ransomware mit einer Systemwiederherstellung?

- Schritt 1. Starten Sie Ihren Computer im abgesicherten Modus mit Eingabeaufforderung neu.

- Shritt 2. Schließen Sie die Entfernung von Ghost ransomware ab.

- Shritt 3. Stellen Sie die von Ghost ransomware betroffenen Dateien mit Hilfe einer Volumenschattenkopie wieder her

(Win)

Hinweis: Spyhunter findet Parasiten wie Ghost ransomware und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Hinweis: Combo Cleaner findet Parasiten wie Ghost ransomware und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar,

Auch wenn Statistiken zeigen, dass Krypto-Miner langsam klassische Ransomware verdrängen, wie etwa Ghost eine ist, weil Gauner mit Schürfprogrammen leichter Geld verdienen können, bereiten dennoch immer mehr Erpressungstrojaner leichtgläubigen Anwendern Probleme. Obwohl die Ghost-Ransomware einigen bestimmten Merkmalen nach zu urteilen eher von Malware-Amateuren als von echten Profis stammt, ist sie dennoch in der Lage, Ihre wertvollen digitalen Erinnerungen unzugänglich zu machen, selbst wenn Sie den Virus entfernen.

Lesen Sie weiter, wenn Sie wissen möchten, welche Methoden das Team von 2-viruses.com als besonders nützlich und wirksam findet, um die verschlüsselten Dateien wiederherzustellen. Außerdem erfahren Sie Wissenswertes über Ransomware im Allgemeinen. Das wird Ihnen für die Prävention von Nutzen sein.

So arbeitet der Ghost-Virus

Kurz gesagt, handelt es sich bei der Ghost-Ransomware um eine Malware, die sich in Computer einschleicht. Normalerweise geschieht dies durch infizierte Anhänge von E-Mails. Der Schädling verschlüsselt alle Arten von Dateien, außer zentralen Systemdateien. Anschließend verlangt der Erpressungstrojaner ein Lösegeld vom Besitzer des kompromittierten Rechners zur Bezahlung des Dechiffrierschlüssels. Alle Kryptoviren verhalten sich gleich und sie unterscheiden sich nur in wenigen Funktionen, wie Verschlüsselungsalgorithmen, Datei-Endungen, Lösegeldforderung und erforderliche Lösegeldsumme.

Der Ghost-Kryptovirus verwendet eine AES-Verschlüsselung, um persönliche Dateien zu sperren, u. a. Fotos, Videos, Musik und Dokuemnte. Diese Dateien erkennt der Schädling an deren jeweiliger Datei-Endung, z. B. .docx, .jpg, .png, .mp3 usw. Anschließend markiert er alle Dateien durch ein angehängtes .Ghost-Ransomware trackid=sp-006 und hinterlässt folgende Lösegeldfordeurung als GUI-Anwendung auf dem Desktop:

Alle Ihre Dateien wurden verschlüsselt

Alle Ihre Dateien wurden verschlüsselt. Ich habe sie noch nicht gelöscht.

- 08116 Bitcoin an folgende Adresse zum Entschlüsseln:

https://blockchain.info/payment_request?address = 1N7AmqH12EN3yAkVMPB5rZoVX758jgLbzj & amount_local = 500 & currency = USD & nosavecurrency = true & message = Pay% 20me!

Senden Sie dann eine Mail an [email protected] mit Ihrer CODE-ID.

Bitte entschuldigen Sie die Unannehmlichkeiten.

Der Ghost-Virus verschlüsselt deswegen nur persönliche Dateien, weil diese für das Opfer von größerem Wert sind. Das erzeugt größeren Druck und den Wunsch, die Dateien um jeden Preis wieder zurückhaben zu wollen. Hinzu kommt, dass der Anwender seinen Computer noch benutzten kann, damit er die Hacker kontaktieren und Ihnen das geforderte Lösegeld in einer anonymen Kryptowährung bezahlen kann. Die Datei-Endung ist nur eine zusätzliche Methode, um das Opfer weiter einzuschüchtern. Hackern Geld zu geben, ist jedoch Keine gute Idee.

Die Ghost-Ransomware wurde zum ersten Mal Mitte November 2018 vom @malwrhunterteam auf Twitter erwähnt und anschließend auch von anderen Malware-Experten eingehender untersucht. Den Cybersicherheitsprofis fiel auf, dass der Blockchain-Link statt der geforderten 0,08116 BTC den Betrag von 0,10692946 BTC enthielt. Das war nicht der einzige Fehler. Man stellte fest, dass der Quellcode der Ghost-Ransomware mehrere spanischsprachige Strings enthielt und das wenig anonyme Gmail als Kontakt-Adresse benutzte. Zusammen mit dem zwar schnellen, aber auch simplen, AES-Algorithmus deuten die genannten Indizien darauf hin, dass die Macher des Ghost-Virus wahrscheinlich Neulinge in der Malware-Branche sind. Weiterführende technische Details auf VirusTotal.com.

Diese Merkmale bedeuten viel für die Ransomware-Analysten, die versuchen, die Probleme mit dem Ghost-Erpressungstrojaner zu beheben. Für Opfer mögen diese Informationen zunächst wertlos erscheinen, da sie sich Sorgen um ihre Dateien machen, die trotz der Fehler der Gauner unzugänglich sind. Glücklicherweise kann dieser berüchtigte Virus mit einer gewissen Wahrscheinlichkeit entfernt werden und man kann so wieder an die Daten gelangen. Der Offizielle Dekryptor befindet sich noch in Entwicklung. Lesen Sie indessen weiter und erfahren mehr über weitere Möglichkeiten und Methoden im Kampf gegen die Invasion der Ghost-Ransomware.

So wird die Ghost-Ransomware verteilt

Der Ghost-Virus wird ebenso wie Lolita, Delphimorix, Neverdies mittels Malspam verbreitet. Für die Hacker ist es ausreichend, eine überzeugend klingende E-Mail durch Social Engineering zu erstellen und diese mit einem .pdf oder .doc als Attachment zu versehen, das den Virus enthält. Die so präparierte E-Mail wird an Adressen aus riesigen Datenbanken versandt, die man im DarkNet kaufen kann. Es fallen deshalb so viele Menschen auf diese Fake-Mails herein, weil diese wie seriöse Mitteilungen von Behörden, Kunden, Angestellten, Banken, Anwälten, Freunden usw. aussehen. Sie sind für gewöhnlich sehr kurz und griffig geschrieben. Immer enthalten Sie eine Aufforderung, sich die angehängte Datei anzusehen.

Wenn das Opfer die Datei öffnet, werden Makros aktiviert, um den Inhalt des Dokuments anzeigen zu können. So wird die Ghost-Ransomware aufgerufen, die dann wiederum Hintergrundprozesse laufen lässt, die rasch alle angepeilten Dateien verschlüsseln. Macros sind ein häufiger Einfallsvektor für Ransomware, weil es sich um winzige Programme handelt, die von Antivirenprogrammen nicht erkannt werden, so lange sie nicht aktiviert sind. Aus diesem Grund ist es wichtig zu wissen, wie man Phishingversuche erkennt, um sich vor dem Verlust wertvoller Daten schützen zu können.

Ghost-Virus löschen und verschlüsselte Dateien wiederherstellen

Es gibt zwei entscheidende Schritte, die Sie ausführen müssen, um Ihr System und Ihre Daten wieder in den Normalzustand zu versetzen. Erstens: Ghost-Ransomware entfernen. Zweitens: Dateien wiederherstellen. Eher ungewöhnlich ist in diesem Fall, dass es hier ziemlich leicht ist, den Schädling zu beseitigen – wenn Sie wissen, was Sie zu tun haben. Problematisch ist allerdings, dass Ihre Dateien immer noch verschlüsselt sind, wenn Ihr System frei vom Ghost-Virus ist.

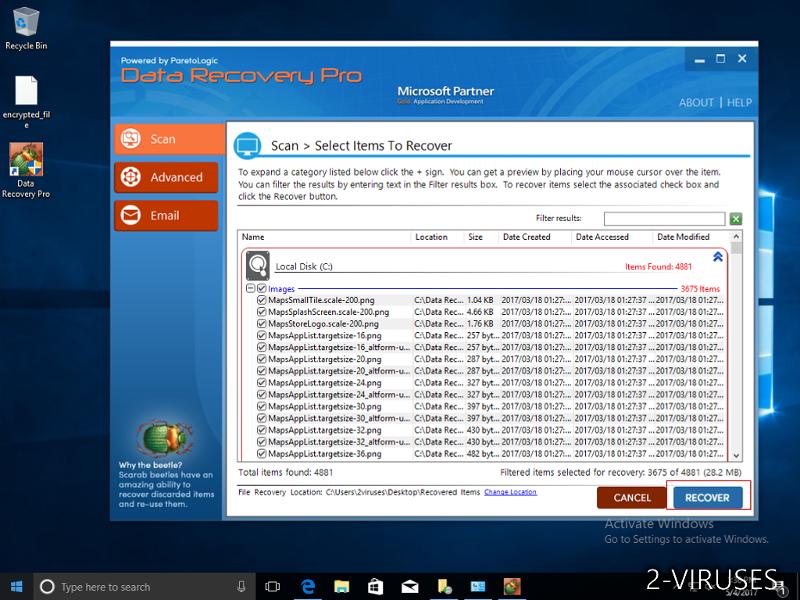

Sie können sich glücklich schätzen, wenn Sie Back-ups und haben und regelmäßig Wiederherstellungspunkte setzen, den in diesem Fall reicht es aus, sich an unsere Anleitung weiter unten zu halten. Sie müssen Ihr System nur wieder in den Zustand unmittelbar vor der Invasion durch den Ghost-Erpressungstrojaner bringen. Dann haben Sie ganz problemlos Ihre Daten wieder. Wenn Sie allerdings keine Back-ups erstellt haben oder wenn Sie nur über ein sehr altes verfügen, dass aus einer Zeit stammt, als sich die verschlüsselten Dateien noch gar nicht auf Ihrem PC befunden haben, müssen Sie schwerere Geschütze auffahren. Sie benötigen dann spezielle Tools wie Spyhunter, um die Ransomware zu erkennen und zu löschen. Anschließend können Sie versuchen, Ihre Dateien, wie unten erwähnt, entweder mit Rettungssoftware oder mit Schattenkopien wiederherzustellen.

Programme zur automatischen Entfernung von Malware

(Win)

Hinweis: Spyhunter findet Parasiten wie Ghost Ransomware und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Hinweis: Combo Cleaner findet Parasiten wie Ghost Ransomware und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar,

Wie entferne ich Ghost ransomware mit einer Systemwiederherstellung?

Schritt 1. Starten Sie Ihren Computer im abgesicherten Modus mit Eingabeaufforderung neu.

für Windows 7 / Vista/ XP

- Start → Herunterfahren → Neu starten → OK.

- Drücken Sie immer wieder die F8-Taste, bis das Fenster mit den Erweiterten Startoptionen erscheint.

- Wählen Sie den abgesicherten Modus mit Eingabeaufforderung.

für Windows 8 / 10

- Klicken Sie am Windows-Sperrbildschirm auf Ein/Aus. Halten Sie danach die Umschalttaste gedrückt und klicken Sie auf Neu starten.

- Wählen Sie Problembehandlung → Erweiterte Optionen → Windows-Starteinstellungen und klicken Sie dort auf Neu starten.

- Wählen Sie, nachdem das System geladen wurde, in den Starteinstellungen den abgesicherten Modus mit Eingabeaufforderung.

Stellen Sie Ihre Systemdateien und Einstellungen wieder her.

- Nach der Eingabeaufforderungsmodus geladen wurde, geben Sie cc restore ein und drücken Sie Enter.

- Geben Sie danach rstrui.exe ein und drücken Sie erneut Enter.

- Klicken Sie im nächsten Fenster auf „Weiter“.

- Wählen Sie einen verfügbaren Wiederherstellungspunkt aus, der vor dem Zeitpunkt, an dem Ghost ransomware in Ihr System gelangte, liegt, und klicken Sie auf „Weiter“

- Um die Systemwiederherstellung zu starten, klicken Sie auf „Ja“.

Shritt 2. Schließen Sie die Entfernung von Ghost ransomware ab.

Nachdem Sie Ihr System wiederhergestellt haben, empfehlen wir Ihnen, Ihren Computer mit einem Anti-Malware Programm, wie Spyhunter, zu scannen und alle betrügerischen Dateien, die mit Ghost ransomware in Verbindung stehen, zu entfernen.

Shritt 3. Stellen Sie die von Ghost ransomware betroffenen Dateien mit Hilfe einer Volumenschattenkopie wieder her

Falls Sie die Wiederherstellungsoption Ihres Betriebssystems nicht nutzen, besteht die Möglichkeit, Schattenkopie-Snapshots zu verwenden. Sie speichern Kopien Ihrer Dateien zum Zeitpunkt, an dem der Schnappschuss der Systemwiederherstellung erstellt wird. Normalerweise versucht Ghost ransomware, alle vorhandenen Volumenschattenkopien zu löschen, weshalb diese Methode eventuell nicht auf allen Computern funktioniert. Das Schurkenprogramm könnte mit seinem Versuch aber scheitern.

Volumenschattenkopien stehen nur in Windows XP Service Pack 2, Windows Vista, Windows 7 und Windows 8 zur Verfügung. Es gibt zwei Möglichkeiten, um Ihre Dateien per Volumenschattenkopie wiederherzustellen: die Windows-Vorgängerversionen oder den Shadow Explorer.

a) Windows-VorgängerversionenKlicken Sie mit der rechten Maustaste auf eine verschlüsselte Datei und wählen Sie Eigenschaften > Vorgängerversionen (Karteireiter). Jetzt sehen Sie alle verfügbaren Kopien dieser Datei und den Zeitpunkt, an dem die Volumenschattenkopie gespeichert wurde. Wählen Sie die Version der Datei, die Sie wiederherstellen möchten, und klicken Sie auf „Kopieren“, falls Sie sie in einem bestimmten Verzeichnis speichern möchten, oder auf „Wiederherstellen“, falls Sie die bestehende, verschlüsselte Datei ersetzen möchten. Falls Sie sich zuerst den Inhalt der Datei ansehen möchten, klicken Sie auf „Öffnen“.

b) Shadow Explorer

Der Shadow Explorer ist ein Programm, das online kostenlos zur Verfügung steht. Sie können entweder eine Vollversion oder eine portierbare Version des Shadow Explorers herunterladen. Öffnen Sie das Programm. Wählen Sie in der obere linken Ecke das Laufwerk, auf dem sich die Datei, nach der Sie suchen, befindet. Jetzt sehen Sie alle Ordner dieses Laufwerks. Um einen ganzen Ordner wiederherzustellen, klicken Sie mit der rechten Maustaste darauf und wählen Sie „Exportieren“. Wählen Sie danach aus, wo der Ordner gespeichert werden soll.

Anmerkung: In vielen Fällen ist es leider nicht möglich, Dateien, die mit modernen Ransomwares infiziert wurden, wiederherzustellen. Ich rate Ihnen daher, vorbeugend eine gute Cloud-Backup-Software zu verwenden. Wir empfehlen Ihnen Carbonite, BackBlaze, CrashPlan oder Mozy Home.