Der Locky-Virus ist eine weitere gefährliche Ransomware, die persönliche Dateien auf den Rechnern der Nutzer sperrt und dann ein Lösegeld für das Entsperren verlangt. Dieser Erpressungstrojaner verändert die Namen der verschlüsselten Dateien mit einer eindeutigen Kombination aus 16 alphanumerischen Zeichen und hängt die Dateiendung .locky an. Laut dem Programm benötigt man den Entschlüsselungscode, um die Dateien zu Entsperren. Diesen erhält man gegen Zahlung eines Lösungsgeldes. Das Programm nutzt die Verschlüsselungsalgorithmen RSA-2048 (manche bezeichnen es deshalb als RSA-2048-Virus) und AES-1024, um die Dateien zu verschlüsseln.

Locky Trojaner Schnelle Links

- Hauptmerkmale des Locky-Virus

- So stellt man von Locky gesperrte Dateien wieder her

- Locky-Virus-Updates

- Andere Locky-Versionen

- So vermeidet man den Locky-Virus

- Programme zur automatischen Entfernung von Malware

- Wie entferne ich Locky Trojaner mit einer Systemwiederherstellung?

- Schritt 1. Starten Sie Ihren Computer im abgesicherten Modus mit Eingabeaufforderung neu.

- Shritt 2. Schließen Sie die Entfernung von Locky Virus ab.

- Shritt 3. Stellen Sie die von Rsa-2048 virus betroffenen Dateien mit Hilfe einer Volumenschattenkopie wieder her

(Win)

Hinweis: Spyhunter findet Parasiten wie Locky Trojaner und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Hinweis: Combo Cleaner findet Parasiten wie Locky Trojaner und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar,

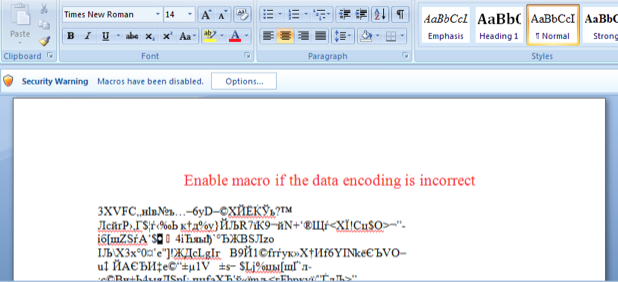

Obwohl der Schädling sich auf mehrere Arten verbreitetet, passieren die meisten Infektionen über verseuchte E-Mails. Am Anfang finden Sie eine E-Mail mit einem angehängten Word-Dokument in Ihrem Posteingang. Wenn Sie das Dokument öffnen, sehen Sie zunächst nur einen Zeichensalat und die Aufforderung, „Makros aktivieren, wenn die Datei nicht korrekt angezeigt wird“. Die Hacker wollen, dass Sie Makros aktivieren, damit der Code in der .doc-Datei aufgerufen wird und Ihren Computer infizieren kann. So wird der Virus automatisch auf Ihrem PC abgespeichert. Sobald das geschehen ist, agiert diese Datei als Downloader, um die weiteren zur Infektion erforderlichen Bestandteile zu holen. Und schließlich werden Ihre Dateien durch die Ransomware mit der der .locky-Dateiendung verschlüsselt.

Das wahrscheinlich Schlimmste an Locky ist, dass er den Weg für weitere Erpressungstrojaner geebnet hat. Seit seinem durchbrechenden Erfolg gibt es weitere andere Erpressungstrojaner, wie z. B. GandCrab (3 Varianten), Cryptolocker und Petya.

Hauptmerkmale des Locky-Virus

Locky kann man mit Fug und Recht als einen der schlimmsten Computerviren der letzten Jahre bezeichnen, da sehr viele Hacker ihn verwenden, um ihn auf auf verschiedene Arten zu verbreiten und mehr und mehr Nutzer damit infizieren. Wir haben zum Beispiel darüber berichtet, dass Hackers 23 Millionen E-Mails mit dem Locky-Virus verschickt haben und MHT-Dateien benutzt werden, um den Fareit-Trojaner und die Locky-Ransomware zu verteilen.

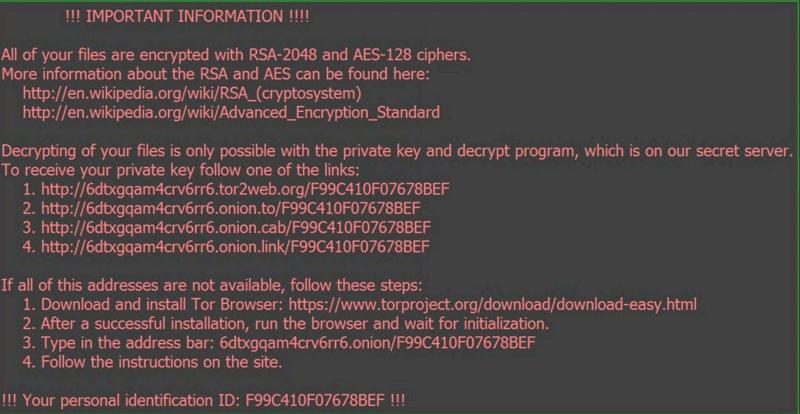

Wenn Ihre Dateien von der Locky-Ransomware gesperrt wurden, wird Ihr Desktop-Hintergrund durch eine Benachrichtigung ersetzt, in der steht, dass Sie 0,5 BTC für den Dechiffrierschlüssel bezahlen müssen. Übrigens könnte der Preis laut NakedSecurity auf 1 BTC ansteigen, das sind umgerechnet $500. Das Programm erzeugt außerdem eine Textdatei mit dem gleichen Inhalt. Beachten Sie bitte, dass diese Malware die Volumenschattenkopien aller Dateien löscht. Dies erschwert deren Entschlüsselung zusätzlich.

Originaltext der Lösegeldforderung:

Locky-Ransomware

Alle Ihre Dateien sind mittels RSA-2048- und AES-128-Chiffren verschlüsselt. Mehr über RSA und AES erfahren Sie hier: https://en.wikipedia.org/wiki/RSA (crypto system) https://en.wikipedia.org/wiki/Advanced_Encryption_standard. Entschlüsselung ist nur mit folgenden Schritten möglich. Wie kauft man Entschlüsselung? 1. Sie können mit Bitcoins bezahlen. Es gibt viele Methoden, um welche zu kaufen. 2. Sie können eine BitCoin-Wallet registrieren (eine simple Online-Wallet oder andere Methoden, um eine Wallet zu erzeugen.) 3. BitCoins kaufen – Obwohl es nicht leicht ist, Bitcoins zu kaufen, wird es jeden Tag einfacher.

So stellt man von Locky gesperrte Dateien wieder her

Wenn Sie ein Backup der verschlüsselten Dateien besitzen, haben Sie eine Lösung für Ihr Problem. Sie können die Dateien einfach aus dem Backup wiederherstellen. Wenn Sie aber kein Backup haben, könnten Sie die von Locky gesperrten Dateien verlieren. Es gibt keine Garantie, dass Sie nach der Lösegeldzahlung einen funktionierenden Code erhalten. Wenn Sie bezahlen, kann es sein, dass Sie nichts bekommen und Geld für Cyber-Kriminelle ausgeben.

Öffnen Sie keine Anhänge unbekannter Absender, da sich Sie sich mit der Locky-Ransomware anstecken könnten. Ich rate Ihnen, mit einem Cloud-Dienst ein Backup wichtiger Dateien anzulegen. Es sei betont, dass der Locky-Virus aggressive und komplexe Verteilungsmethoden benutzt, die in einem Blog-Beitrag von Symantec beschrieben werden.

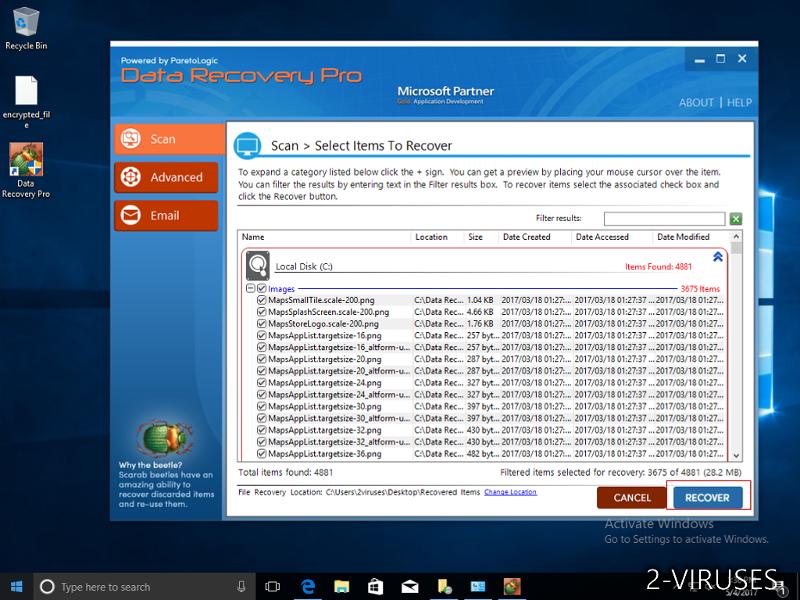

Tatsächlich gibt es zwei Versionen der Ransomware, welche die Endung.locky verwenden: der reguläre Locky-Virus und AutoLocky. Dateien, die von der zweiten Ransomware verschlüsselt wurden, können mit Emsisofts AutoLocky-Dekryptor entschlüsselt werden. Falls Ihre Dateien vom regulären Locky verschlüsselt wurden, haben Sie die besten Chancen, wenn Sie Ihre Dateien aus einem Backup wiederherstellen oder versuchen, gelöschte Dateien mit einer Recovery-Software wie Data Recovery PRO zu retten.

Außerdem empfehlen wir Ihnen, sich einen hervorragen Schutz gegen Viren zu besorgen und eine dieser Anti-Malware-Anwendungen zu installieren: Spyhunter oder StopZilla.

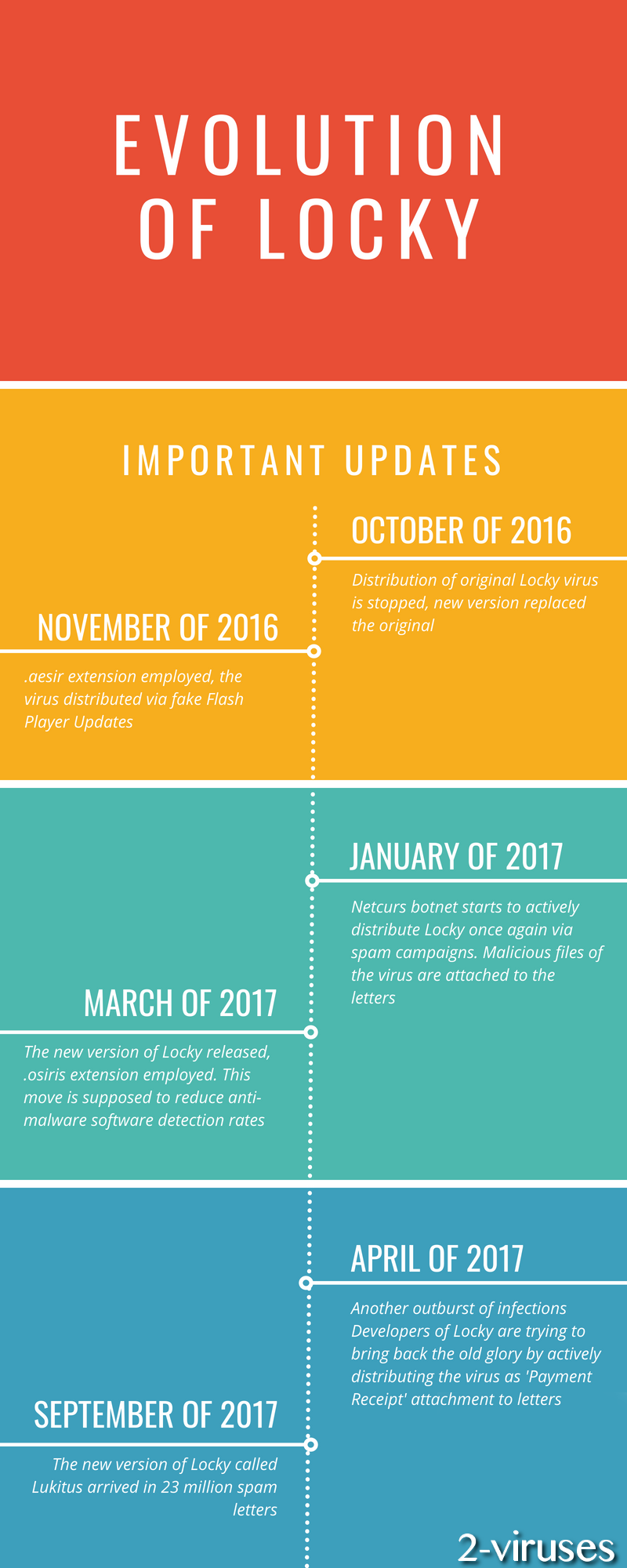

Locky-Virus-Updates

Es gibt einen Trittbrettfahrer, der eine Version des Locky-Virus benutzt, die eine viel simplere Verschlüsselung verwendet. Die dadurch beschädigten Dateien können vielleicht mit Emsisofts AutoLocky-Dekryptor wiederhergestellt werden. Das ist immer einen Versuch wert, falls Ihre Dateien die Endung .locky haben und andere Rettungsmethoden gescheitert sind.

Update vom Oktober 2016: Locky-Virus muss nicht länger gefürchtet werden, da dieser Schädling nicht mehr aktiv verteilt wird. Opfer können sich nur noch versehentlich damit infizieren. Neu veröffentlichte Erpressungstrojaner haben den Platz der älteren Variante eingenommen und sind genauso zu fürchten wie die alte.

Update vom 17. November 2016: Die Locky-Ransomware wurde vor Kurzem über gefälschte Updates für den Flash Player verbreitet.

Update vom 21. November 2016: Die Krypto-Malware Locky verwendet jetzt die Endung .aesir , um verschlüsselte Dateien zu kennzeichnen.

Update vom 5. Dezember 2016. Jetzt verwendet der Krypto-Locker Locky für verschlüsselte Dateien die Endung .osiris. Die Erweiterung steht in Zusammenhang mit Anhängen von Spammails, bei denen es sich um Excel-Dateien handelt und Makros enthalten, die aktiviert werden sollen. Die Dateien sind nach dem Schema Invoice_INV[zufällige Zahl].xls benannt. Die Lösegeldforderungen dieser neuen Variante heißen DesktopOSIRIS.bmp und DesktopOSIRIS.htm.

Update vom 20. Januar 2017. Nachdem er für einige Zeit nichts von sich hören ließ, wurde der Virus wieder in freier Wildbahn gesichtet. Seine Hinterleute, das Botnetz Netcurs, machten mit Spam-Kampagnen auf sich aufmerksam. Sie sind nicht sonderlich bedeutend, aber tatsächlich aktiv. Die Hacker wählten .zip- und .rar-Dateien aus, die an als Attachments an die bösartigen Spammails angehängt werden. Sicherheitsforscher nehmen an, das dies den Beginn einer größeren Spam-Kampagne darstellen könnte.

Update vom 23. Januar 2017. Obgleich Sicherheitsforscher Aktivitäten von Locky festgestellt haben, hat sich die Anzahl der Infektionen signifikant reduziert.

Update vom 3. März 2017. Eine neue Version des Locky-Virus wurde entdeckt. Sie wurde digital signiert, um die Wahrscheinlichkeit zu reduzieren, dass der Schädling durch diverse Anti-Malware-Programme auf einem Gerät entdeckt wird. Dieses Sample verwendet ebenfalls die Endung .osiris.

Update vom 27. März 2017. Lucky schlägt sich anscheinend nicht gut. 2017 scheint kein gutes Jahr für Locky zu sein. Derzeit werden hartnäckigere und aufdringlichere Ransomware-Samples beobachtet, an die Locky anscheinend seinen Spitzenplatz abtreten musste.

Update vom 24. April 2017. Fast wäre er schon als inaktiv gekennzeichnet worden: Jetzt ist Locky mit einem Paukenschlag zurück. Er verwendet jetzt eine alte Verbreitungsmethode. Hacker verteilen Locky jetzt als Payload in E-Mails. Bei den Betreffzeilen handelt es sich anscheinend um etwas wie ‘Payment Receipt’. Normalerweise enthalten diese Mails PDF-Dateien als Anhänge. Außerdem wird das Botnet Recurs jetzt ebenfalls dafür benutzt, um Locky zu verteilen.

Update vom 26. Juni 2017. Der Krypto-Virus will sich an die Spitze zurückkämpfen, aber es läuft nicht so wie geplant. Die Leute hinter der Locky-Ransomware wollten das Internet im Sturm in die Knie zwingen. Dazu wurden Payloads auf aggressive Weise unter zufälligen Personen verteilt. Allerdings haben die Schöpfer der neuen Versionen nicht bedacht, dass neuere Windows-Versionen immun gegen derartige Viren sind. Das hatte zur Folge, dass die Infektion sich auf Dateien beschränkte, die sich auf Rechnern mit Windows XP oder Vista befunden haben.

Update vom 1. September 2017. Eben wurde festgestellt, dass sich die neueste Locky-Variante mit einer massiven Spam-Kampagne ausbreitet. Der Krypto-Virus Lukitus steckte in 23 Millionen betrügerische E-Mails, die am 28. August verschickt wurden.

Update vom 18. September 2017. Heute wurde eine neue Locky-Dateiendung namens .ykcol entdeckt. Manche Anwender, die sich mit einem Virus mit dieser Endung infiziert haben, könnten aufgrund falscher Meldungen mancher Webseiten denken, es handle sich um den Ykcol-Virus. Es handelt sich jedoch um den altbekannten Locky-Virus, nur mit einer anderen Endung.

Andere Locky-Versionen

Der Erfolg und die relativ hohe Ansteckungsrate des ursprünglichen Locky-Virus inspirierte andere Cyber-Kriminelle zu weiteren Erpressungstrojanern. Sie machten sich nicht einmal die Mühe, sich einen neuen Namen auszudenken oder ihn technologisch weiterzuentwickeln, um sich von Locky zu unterscheiden, deshalb sind sie sich alle recht ähnlich. Außerdem benutzen die meisten die Endung .locky, deswegen können die gleichen Methoden zur Entschlüsselung angewendet werden.

|

Name |

Eindeutige Kennzeichen |

Dateiendung |

|

Kommt aus Deutschland |

.locky |

|

|

Dateien werden nach 72 Stunden zerstört |

.armadilo1 |

|

|

Verlangt $500 in Bitcoins |

.locky |

|

|

Festpreis von 0,4 BTC |

.locky |

|

|

Lösegeldforderung auf Spanisch, Lösegeld beträgt nur $10 |

.locky |

|

|

Festpreis von 0.25 BTC |

.asasin |

|

|

Erzeugt komplizierte Endung aus hexadezimalen Zeichen |

.lukitus |

|

|

Verwendet starke Verschlüsselung nach Militär-Standard, löscht Dateien nach 48 Stunden |

.kk |

|

|

Verwendet dieselben Verschlüsselungen wie Locky |

.diablo6 |

|

|

Festpreis von 0.5 BTC |

.odin |

So vermeidet man den Locky-Virus

Wir haben bereits erwähnt, dass SpyHunter und Reimage gute Tools sind, die Infektionen aus der Locky-Familie effizient beseitigen können. Es gibt allerdings wirklich coole Alternativen dazu, wie etwa Plumbytes Anti-Malware. Das Programm verfügt über einen Echtzeitschutz und kann somit dem Virus bereits beim Eindringen den Garaus machen. Ein noch besseres Tool mit einer eigenen Engine für den Kampf gegen Ransomware-Schädlinge ist IObit Malware Fighter. Selbst, wenn eine Ransomware den Weg auf Ihren Rechner findet, lässt dies Software nicht zu, dass Ihre Dateien verschlüsselt werden.

Programme zur automatischen Entfernung von Malware

(Win)

Hinweis: Spyhunter findet Parasiten wie Locky Trojaner und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Hinweis: Combo Cleaner findet Parasiten wie Locky Trojaner und hilft Ihnen dabei, diese kostenlos zu entfernen. limitierte Testversion verfügbar,

Wie entferne ich Locky Trojaner mit einer Systemwiederherstellung?

Schritt 1. Starten Sie Ihren Computer im abgesicherten Modus mit Eingabeaufforderung neu.

für Windows 7 / Vista/ XP

- Start → Herunterfahren → Neu starten → OK.

- Drücken Sie immer wieder die F8-Taste, bis das Fenster mit den Erweiterten Startoptionen erscheint.

- Wählen Sie den abgesicherten Modus mit Eingabeaufforderung.

für Windows 8 / 10

- Klicken Sie am Windows-Sperrbildschirm auf Ein/Aus. Halten Sie danach die Umschalttaste gedrückt und klicken Sie auf Neu starten.

- Wählen Sie Problembehandlung → Erweiterte Optionen → Windows-Starteinstellungen und klicken Sie dort auf Neu starten.

- Wählen Sie, nachdem das System geladen wurde, in den Starteinstellungen den abgesicherten Modus mit Eingabeaufforderung.

Stellen Sie Ihre Systemdateien und Einstellungen wieder her.

- Nach der Eingabeaufforderungsmodus geladen wurde, geben Sie cc restore ein und drücken Sie Enter.

- Geben Sie danach rstrui.exe ein und drücken Sie erneut Enter.

- Klicken Sie im nächsten Fenster auf „Weiter“.

- Wählen Sie einen verfügbaren Wiederherstellungspunkt aus, der vor dem Zeitpunkt, an dem Locky Ransomware in Ihr System gelangte, liegt, und klicken Sie auf „Weiter“

- Um die Systemwiederherstellung zu starten, klicken Sie auf „Ja“.

Shritt 2. Schließen Sie die Entfernung von Locky Virus ab.

Nachdem Sie Ihr System wiederhergestellt haben, empfehlen wir Ihnen, Ihren Computer mit einem Anti-Malware Programm, wie Spyhunter, zu scannen und alle betrügerischen Dateien, die mit Locky in Verbindung stehen, zu entfernen.

Shritt 3. Stellen Sie die von Rsa-2048 virus betroffenen Dateien mit Hilfe einer Volumenschattenkopie wieder her

Falls Sie die Wiederherstellungsoption Ihres Betriebssystems nicht nutzen, besteht die Möglichkeit, Schattenkopie-Snapshots zu verwenden. Sie speichern Kopien Ihrer Dateien zum Zeitpunkt, an dem der Schnappschuss der Systemwiederherstellung erstellt wird. Normalerweise versucht Locky Trojaner, alle vorhandenen Volumenschattenkopien zu löschen, weshalb diese Methode eventuell nicht auf allen Computern funktioniert. Das Schurkenprogramm könnte mit seinem Versuch aber scheitern.

Volumenschattenkopien stehen nur in Windows XP Service Pack 2, Windows Vista, Windows 7 und Windows 8 zur Verfügung. Es gibt zwei Möglichkeiten, um Ihre Dateien per Volumenschattenkopie wiederherzustellen: die Windows-Vorgängerversionen oder den Shadow Explorer.

a) Windows-VorgängerversionenKlicken Sie mit der rechten Maustaste auf eine verschlüsselte Datei und wählen Sie Eigenschaften > Vorgängerversionen (Karteireiter). Jetzt sehen Sie alle verfügbaren Kopien dieser Datei und den Zeitpunkt, an dem die Volumenschattenkopie gespeichert wurde. Wählen Sie die Version der Datei, die Sie wiederherstellen möchten, und klicken Sie auf „Kopieren“, falls Sie sie in einem bestimmten Verzeichnis speichern möchten, oder auf „Wiederherstellen“, falls Sie die bestehende, verschlüsselte Datei ersetzen möchten. Falls Sie sich zuerst den Inhalt der Datei ansehen möchten, klicken Sie auf „Öffnen“.

b) Shadow Explorer

Der Shadow Explorer ist ein Programm, das online kostenlos zur Verfügung steht. Sie können entweder eine Vollversion oder eine portierbare Version des Shadow Explorers herunterladen. Öffnen Sie das Programm. Wählen Sie in der obere linken Ecke das Laufwerk, auf dem sich die Datei, nach der Sie suchen, befindet. Jetzt sehen Sie alle Ordner dieses Laufwerks. Um einen ganzen Ordner wiederherzustellen, klicken Sie mit der rechten Maustaste darauf und wählen Sie „Exportieren“. Wählen Sie danach aus, wo der Ordner gespeichert werden soll.

Anmerkung: In vielen Fällen ist es leider nicht möglich, Dateien, die mit modernen Ransomwares infiziert wurden, wiederherzustellen. Ich rate Ihnen daher, vorbeugend eine gute Cloud-Backup-Software zu verwenden. Wir empfehlen Ihnen Carbonite, BackBlaze, CrashPlan oder Mozy Home.

hallo, ich muss meine Dateien entschlüsseln. Welche Programme empfehlen Sie?

Versuchen Sie Autolocky Decryptor. Wenn dies fehlschlägt, müssen Sie gelöschte Dateien oder Sicherungen wiederherstellen.

Eine für den Angreifer aus dem Netz unüberwindbare Internet-anbindung (open source)

zur Erklärung die Hardware-lösung:

Eine doppelte Netzwerkverkabelung, verbindet die Internet-pcs mit dem

Internet, alle anderen PCs und Server sind nicht mit dem Internet verbunden.

Die Internet-pcs haben Drucker angeschlossen und ein CD-ROM (nur-lese) gerät.

Am offline -netz sind Scanner angeschlossen.

Eingehende E-Mails und anhänge werden ausgedruckt und eingescannt.

Anhänge für ausgehende E-Mails werden auf rw-cds gebrannt und über

das CD-ROM (nur-lese) gerät versendet.

In der Praxis, die Software-umsetzung:

Alle PCs und Server, die eine Internet-verbindung benötigen,

haben ein 2. virtualisiertes Betriebssystem z.b. Linux.

Nur eins der beiden Betriebssysteme ist mit dem Internet verbunden.

An dem System ist eine usb-platte angeschlossen, die immer nur

zu einer zeit mit einem der Systeme verbunden sein kann, und die einzige

Verbindung beider Systeme herstellt.

Darüber werden eingehende Mails, anhänge (und alles andere) als pdf-a1 Dateien

übertragen. Ausgehende anhänge (und alles andere) im Originalformat.

Alle übrigen usb-gräte (Smartphones, Kameras, Sticks …) dürfen nur

mit den Internetbetriebssystemen verbunden werden.

Wenn online-Transaktionen mit den Servern benötigt werden, können diese

mit Spiegelsystemen und Daten aus der Datensicherung realisiert werden, die

nach der Transaktion komplett gelöscht werden.

filterung von datein aus dem internet (emailanhänge und downloads) 15okt2016

in einer getrennten umgebung (z.b. virtualisierung oder separater pc) im

internet arbeiten:

.pdf mit libre office draw öffnen und im pdf-a1 format exportiern

.doc( ) mit libre office writer öffnen und im docx format speichern

.xls( ) mit libre office calc öffnen und im xlsx format speichern

falls ms-office ein problem bekommt, die gerade erzeugte xlsx

nochmal mit libre office öffnen und als xls abspeichern.

.txt .dxf .stp mit editor öffnen und speichern

.jpg .png .bmp libre office draw öffnen und im pdf-a1 format exportiern

.dwg gilt bislang als sauber. mit rechter maustaste eigenschaften

überprüfen ob endung wirklich .dwg ist.

alle anderen dateitypen nur in der getrennten umgebung verwenden

eine anschließende virenprüfung ist nicht mehr nötig.

wenn z.b. macros benötigt werden, kann diese datei in der getrennten umgebung

verwendent werden